Інтеграція Linux в Active Directory на Linux Lite та Ubuntu

Крок 1: Зміна імені хоста

hostnamectl set-hostname client.k2-controller.com

Відкрийте файл /etc/hosts за допомогою команди:

nano /etc/hosts

Вставте наступний рядок:

127.0.1.1 client.k2-controller.com

Крок 2: Синхронізація часу за допомогою NTP та вибір часового поясу

Важливо мати правильний час на системі для успішної ідентифікації та аутентифікації в AD.

Визначте сервери NTP у файлі конфігурації /etc/ntp.conf:

nano /etc/ntp.conf

pool 0.ua.pool.ntp.org

pool 1.ua.pool.ntp.org

pool 2.ua.pool.ntp.org

pool 3.ua.pool.ntp.org

перезапустіть сервер NTP

systemctl restart ntp

Встановіть часовий пояс, наприклад, для Європи/Києва:

timedatectl set-timezone Europe/Kiev

Крок 3: Налаштування DNS для Active Directory

Тепер необхідно налаштувати DNS для успішного з'єднання з Active Directory.

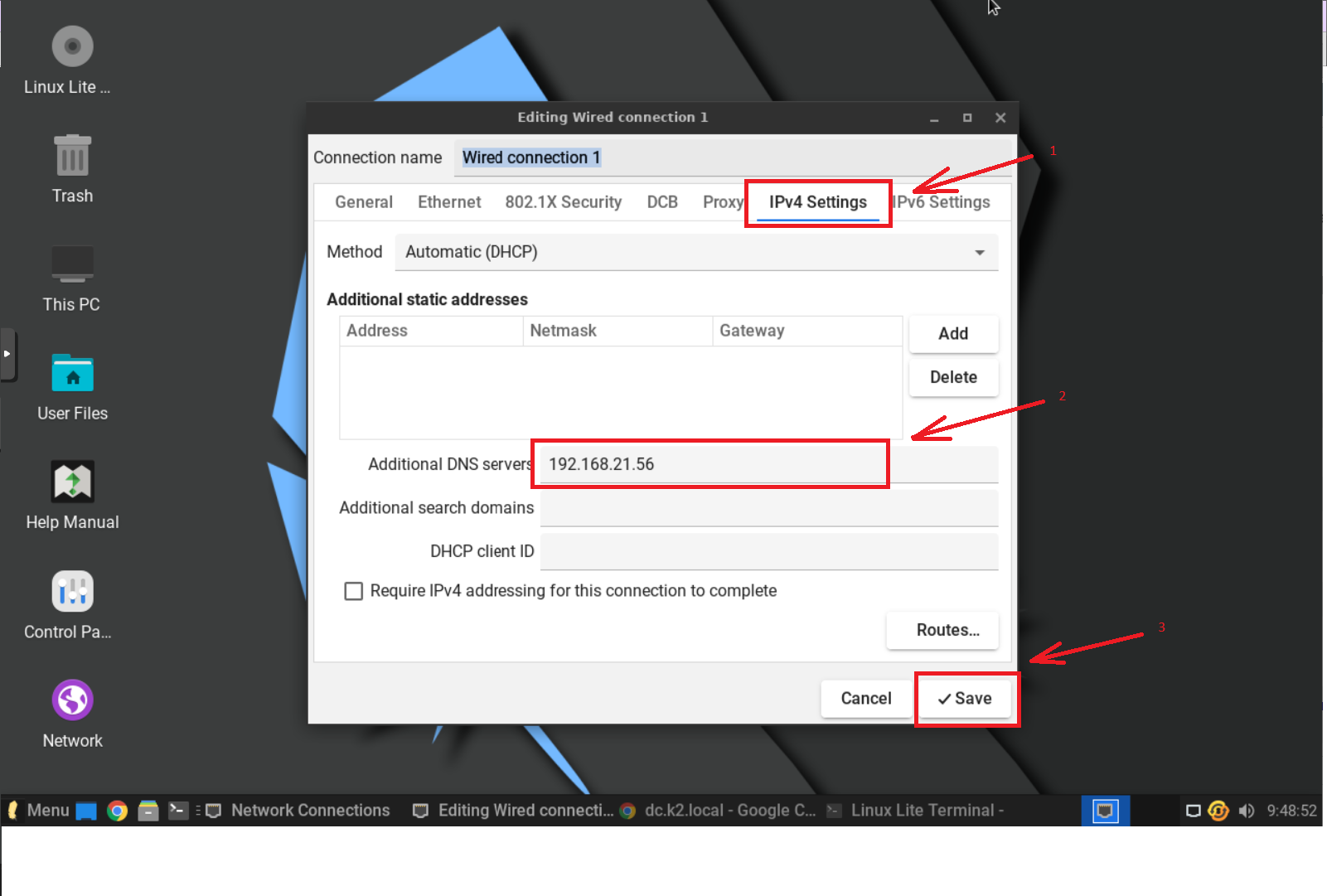

Натисніть правою кнопкою миші, як показано стрілка(1), після цього оберіть пункт "Edit Connections"(2)

В наступному вікні, вам потрібно обрати ваш тип підключення, та перейти в налаштування

В полі "Additional DNS server" впишіть ip-адрессу вашого Active Directory, та натисніть кнопку "SAVE"

Вимкнення служби systemd-resolved.service у системі.

systemctl disable systemd-resolved.service

Редагування конфігураційного файлу NetworkManager.conf

nano /etc/NetworkManager/NetworkManager.conf

У розділі [main] допишіть dns=default

[main]

plugins=ifupdown,keyfile

dns=default

[ifupdown]

managed=true

[device]

wifi.scan-rand-mac-address=no

Перезапуск служби NetworkManager

systemctl restart NetworkManager

Крок 4: Оновлюємо пакети

apt-get update

Крок 5: встановлюємо пакети які будуть відповідати за авторизацію

apt-get -y install realmd sssd sssd-tools samba-common krb5-user packagekit samba-common-bin samba-libs adcli ntp

Після встановлення пакетів вам буде запропоновано ввести область (домен) Active Directory.

Введіть назву вашої області при вказівці, і слідуйте інструкціям, щоб завершити процес налаштування авторизації.

При введенні області (домену) Active Directory важливо дотримуватися верхнього регістру.

Крок 6:Приєднання Linux-системи до Домену Active Directory за допомогою realm

realm join domain.local -U Administrator@K2-CONTROLLER.COM -v

Пояснення параметрів:

realm join domain.local: Ця частина команди вказує утиліті realm наприєднання системи до домену з ім'ям "domain.local". Замість "domain.local" вкажіть реальне ім'я вашого AD-домену.

-U 'Administrator@K2-CONTROLLER': Цей параметр визначає ім'я користувача, що використовується для авторизації під час процесу приєднання. У цьому прикладі, ім'я користувача - 'Administrator', а 'K2-CONTROLLER' вказує на домен або робочу групу, до якої належить користувач.

-v: Цей параметр включає режим виведення подробиць (verbose), дозволяючи отримати додаткову інформацію про процес приєднання.

Після введення цієї команди вам може бути запропоновано ввести пароль для адміністраторського облікового запису AD.

Крок 7:Налагодження Файлу realmd.conf для Інтеграції з Active Directory

Після успішного приєднання Linux-системи до домену Active Directory, можна додатково налаштувати інтеграцію, використовуючи файл конфігурації realmd.conf. Даний файл містить параметри, які можна змінити для оптимізації роботи інтеграції. Давайте розглянемо, як створити та редагувати цей файл.

nano /etc/realmd.conf

додайте наступні параметри:

[users]

default-home = /home/%D/%U

default-shell = /bin/bash

[active-directory]

default-client = sssd

[service]

automatic-install = no

[k2-controller.com]

fully-qualified-names = no

automatic-id-mapping = yes

user-principal = yes

manage-system = no

Після успішного приєднання Linux-системи до домену Active Directory та налаштування файлу realmd.conf, ви можете використовувати команду kinit для отримання керберос-квитка. Цей крок є важливим для перевірки правильності налаштувань та можливості аутентифікації на AD.

kinit Administrator@K2-CONTROLLER.COM

Після введення цієї команди вам буде запропоновано ввести пароль для вказаного користувача. Якщо ви успішно отримаєте керберос-квиток, це вказує на правильність налаштувань та можливість аутентифікації на AD.

Крок 8: Налагодження Файлу /etc/pam.d/common-session для Інтеграції з Active Directory

nano /etc/pam.d/common-session

додайте наступні рядки в файлі:

session required pam_unix.so

session optional pam_winbind.so

session optional pam_sss.so

session optional pam_systemd.so

session required pam_mkhomedir.so skel=/etc/skel/ umask=0077

Крок 9:Завершення Налагодження: Перезавантаження Системи

sudo reboot

Тепер, завдяки цій інструкції, ваша Linux-система готова до ефективної роботи в корпоративному середовищі, надаючи вам надійну інтеграцію з Active Directory.